Fehlendes XML File für Offline-Plugin 6.0.1 für den Merchandising Server Missing XML file for Offline-Plugin 6.0.1 for Merchandising Server

Wer bereits den Merchandising Server einsetzt, wird vermutlich ebenfalls über folgendes Problem gestolpert sein.

Citrix bietet ein Update für das Offline-Plugin an, welches 45 Fehler behebt. Als normaler Download steht das Update 6.0.1 seit einiger Zeit zur Verfügung. Wer aber im Merchandising Server das aktuelle Plugin sucht, wird es nicht finden. Auch eine manuelle Aktualisierung findet das Update nicht 🙁

Der Grund liegt in einem fehlenden XML-File, welches der Merchandising Server verwendet, um die Installation und Konfiguration zu steuern. Es sieht leider nicht so aus, als ob Citrix das fehlende File irgendwann selbst bereitstellen würde, s. Citrix Blog: App Streaming-6.0.1 LCM Update

Ich habe mir daher die folgenden Ressourcen genauer angesehen:

– Citrix-TV

– Citrix eDocs

– Metadata Reference

und anschliessend mein eigenes XML File erstellt.

Um euch die Arbeit zu ersparen, stelle ich es hier zum download bereit: XenAppStreamingMetaData.xml

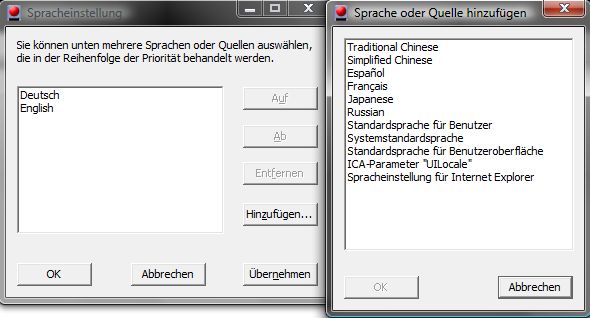

Im Merchandising Server lässt sich das aktuelle Offline-Plugin und das aktualisierte XML-File manuell hochladen und dann via Deliveries wie gewohnt verteilen 🙂

Warum Citrix dieses File nicht selbst zur Verfügung stellt, wird wohl ihr Geheimnis bleiben. Grundsätzlich stellt dieses Verhalten jedoch die Nützlichkeit des an sich guten Gedankens des Merchandising Server stark in Frage. Ich hoffe, Citrix wird seine Update Politik für Merchandising Server nochmal überdenken und ALLE Updates auch auf dieser Plattform verfügbar machen…

Gruss

Ecki

If you are already working with Merchandising Server, you will probably know this problem.

Citrix provides an update for his Offline –Plugin that eliminates 45 bugs. The update 6.0.1 is available as regular download since many weeks now but if you try to find the update on your Merchandising Server you won’t find it. Even a manual rescan of the available plugins doesn’t help 🙁

The reason is a missing XML file, which Merchandising Server needs to control the installation and configuration of the plugins. Apparently Citrix won’t make this XML file available to the public, see Citrix Blog: App Streaming-6.0.1 LCM Update

I have therefore taken the time to have a look at the following resources:

– Citrix-TV

– Citrix eDocs

– Metadata Reference

and finally created my own XML file.

To save your time, I will provide you with the XML file needed here: XenAppStreamingMetaData.xml

On the Merchandising Server it is now possible to upload the actual Offline-Plugin together with the new XML file. After that step you can deploy the update through standard deliveries as usual.

Why Citrix doesn’t provide this file itself is a miracle to me. In fact this behavior doesn’t help to convince people to use Merchandising Server. I hope Citrix is rethinking the way they provide updates to Merchandising Server in the future…

Regards

Ecki